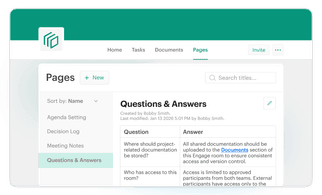

Pages in Tresorit Engage

Mit Pages als neuer Funktion in Tresorit Engage schaffen Sie einen zentralen und übersichtlichen Wissens- und Kollaborationshub für Meeting-Notizen, Projektpläne, Entscheidungsprotokolle und weitere Dokumente. Häufig sind solche für den Projektfortschritt relevante Informationen über verschiedene Tools und Messenger verstreut. Mit Pages stellen Sie diese übersichtlich an einem zentralen Ort bereit – zugänglich für alle, die sie benötigen, und innerhalb der sicheren Umgebung von Tresorit Engage.