Die Simulation von Phishing-Attacken

Phishing ist in keinster Weise ein neues Phänomen – schon seit Jahren sind Organisationen jeglicher Größe zum Opfer von derartigen Attacken geworden, die vom Lächerlichen bis hin zum erschreckend Ausgefeilten reichen.

Ein erfolgreicher Phishing-Versuch ist oftmals das erste Glied in einer Verkettung von Ereignissen, die zu einem sehr ernsten Informationssicherheitsvorfall führen, wie z.B. der Offenlegung von sensiblen Informationen oder dem Diebstahl und der Zerstörung von geistigem Eigentum. Dies hat dazu geführt, dass Maßnahmen, die auf das Erkennen und Verhindern von Phishing-Attacken abzielen, nun ein unerlässliches Element in der Informationssicherheitstrategie von Organisationen darstellen.

Ein trügerisches Gefühl von Sicherheit

Das Erste, was einem üblicherweise diesbezüglich in den Sinn kommt, sind technische Maßnahmen, die seit den Anfängen des Internets erheblich fortschrittlicher geworden sind. Wir haben Filter (und diese werden immer besser im Erkennen von betrügerischen E-Mails), unsere Browser erstellen Listen von für Angriffe bekannten Webseiten und die Auswirkungen einer erfolgreichen Attacke wird von Sicherheitsfeatures wie Zwei-Faktor-Verifizierung und modernen Eindringungserkennungssystemen abgemildert.

Die schlechte Nachricht ist, dass technische Maßnahmen zwar die Mehrheit der Attacken abwenden können, bevor irgendein Schaden entsteht, aber sie gleichzeitig den Raffinierteren unter den Angreifern, die diese zu umgehen wissen, in die Hände spielen können. Da offensichtliche Phishing-Nachrichten, die zur gängigeren Variante gehören, selten in unserem Posteingang landen (auch wenn E-Mails nicht der einzige Übertragungsweg sind, den Angreifer nutzen können, sind sie im Fokus dieses Beitrags), entwickeln wir eine gewisse Zuversicht in die Algorithmen, die uns schützen, und vertrauen über diese Wege erhaltenen Nachrichten blind. Ohne am Horizont sichtbare Gefahren haben viele Organisationen eine Tendenz zur Unachtsamkeit.

Aus einer organisatorischen Sicherheitsperspektive betrachtet präsentiert uns dies mit einem neuen Problem: Auch wenn Mitarbeiter darin ausgebildet werden können, betrügerische Nachrichten und Webseiten besser zu erkennen, haben sie in der Praxis oftmals kaum die Chance dazu. Es kommt durchaus vor, dass man in der kompletten Zeitspanne zwischen zwei jährlichen Informationssicherheitstrainingskursen keine der in diesen Kursen erlernten Inhalte wirklich anwendet – Quizfragen und ähnliche Methoden tragen wenig dazu bei dieses Problem zu eliminieren.

Auch wenn wir es natürlich nicht riskieren können echte Attacken mit Absicht zuzulassen, können wir dennoch unsere eigenen, auf von Angreifern bekannten Verhaltensmustern basierenden Phishing-Nachrichten konstruieren und diese innerhalb unseres Unternehmens loslassen. Dies bietet Mitarbeitern nicht nur ein sicheres Umfeld, in dem sie die zum Erkennen von betrügerischen Nachrichten notwendigen Techniken anwenden können, sondern erlaubt es uns außerdem, die Wirksamkeit unseres Trainingsprogramms zu verfolgen und Fortschritte über einen Zeitraum mit wiederholten Tests (Anzahl von Klicks, kompromittierte Anmeldedaten, als Phishing gemeldete E-Mails etc.) zu messen.

Seit Beginn des Jahres 2019 hat das Sicherheitsteam bei Tresorit darauf abgezielt, vierteljährlich solch eine simulierte Attacke für unsere Mitarbeiter zu erstellen. Auch wenn mehr und mehr Organisationen sich zur Durchführung derartiger Tests entscheiden (zum Beispiel hat GitLab einen Bericht zu seinen Tests verfasst und die Einzelheiten zu einem von GoDaddy ausgeführten Test wurden in mehreren Online-Publikationen thematisiert), legt Tresorit die Messlatte für diese Tests hoch an – indem eine Bandbreite von Attacken simuliert wird, die von einfach bis hin zu extrem komplex reichen.

Die Gestaltung der Tests

Von Anfang an entschlossen wir uns dazu Attacken zu simulieren, die darauf abzielen Benutzeranmeldeinformationen von diversen externen und internen Diensten zu erlangen. Obwohl Angreifer es bekanntermaßen auch auf andere Ziele absehen (Kreditkartennummern, für Identitätsdiebstahl verwendete personenbezogene Informationen etc.) sind die Konsequenzen von offengelegten Anmeldedaten mit Abstand die schwerwiegendsten, was organisatorische Sicherheit allgemein angeht.

Wir hatten bereits Vorkehrungen für verschiedene präventive Maßnahmen im Falle einer solchen Attacke getroffen:

- Bevorzugte Verwendung von Single Sign-On mit Azure Active Directory, soweit dies unterstützt ist

- LastPass wird als Passwortmanager und zum Vermeiden von Passwortwiederverwendung genutzt

- Zwei-Faktor-Verifizierung ist wann immer möglich aktiviert

Außerdem betonen wir in unseren Materialien zum Sicherheitstraining die beiden folgenden wichtigen Punkte:

- Sie sollten niemals dazu aufgefordert werden, sich auf einem Firmengerät im Azure Active Directory anzumelden (da Seamless Single Sign-On aktiviert ist)

- Nachdem Sie auf einen Link in einer E-Mail geklickt haben, sollten Sie die sich öffnende Seite als suspekt ansehen und dort niemals Anmeldeinformationen eingeben, wenn Sie dazu aufgefordert werden. Melden Sie sich stattdessen auf einer sicheren, bekannten Seite an und versuchen Sie es dann erneut. Falls der Link Sie weiterhin zur Eingabe von Anmeldedaten auffordert, kontaktieren Sie das Sicherheitsteam.

Auch wenn unsere Trainingsmaterialien Informationen dazu enthalten, wie man Phishing-E-Mails anhand von Inhalten erkennt, ist es dennoch wichtig zu verstehen, dass sich eine gut durchgeführte Attacke nur extrem schwer von einem realistischen Vorfall unterscheiden lässt.

In der Praxis sehen viele Phishing-E-Mails und Zielseiten zwar irgendwie komisch aus, aber es gibt tatsächlich nichts, was einen Angreifer daran hindert, eine identische Kopie von einer echten E-Mail und Zielseite zu erstellen. Die E-Mail-Adresse des Senders und die URL der Zielseite mögen einem verdächtig erscheinen oder sie können absolut überzeugend aussehen – es kann manchmal sogar vorkommen, dass die E-Mail von einem echten (jedoch kompromittierten) Konto gesendet wird, das einem Service oder Partnerunternehmen gehört.

Auf diesen Voraussetzungen basierend entschieden wir uns dafür, Attacken auf die hochwertigsten Anmeldeinformationen zu simulieren (inklusive Azure Active Directory und LastPass) und E-Mails und Zielseiten zu gestalten, die nicht anhand ihrer Inhalte als verdächtig eingestuft werden können.

Damit all dies funktioniert erstellten wir eine benutzerdefinierte Lösung, die auf Open-Source-Tools wie Modlishka basiert, einem nahtlosen Reverse-Proxy, der es uns ermöglicht eine leicht modifizierte Version des echten Services als unsere Zielseite anzubieten. Diese Seite lässt sich mit bloßem Auge nicht vom echten Service unterscheiden, was es uns gestattet durch Zwei-Faktor-Verifizierung geschützte Anmeldedaten zu erbeuten (da die Seite dazu genutzt werden kann die gesamte Benutzersitzung zu erfassen, anstatt der reinen Anmeldeinformationen). Dies mag sich nach einer anspruchsvollen Attacke anhören, aber vergessen Sie nicht, dass es sich hierbei um ein Open-Source-Tool handelt, auf das auch Angreifer Zugriff haben.

Obwohl wir automatisierte Filter für diese Tests absichtlich umgangen haben, ist uns während der Entwicklung aufgefallen, dass die meisten Nachrichten so oder so durchdrangen. Dies liegt wahrscheinlich daran, dass deren Inhalte einzigartig waren und die Domänen/IP-Adressen, von denen sie gesendet worden waren, nicht als von Angreifern kontrolliert galten. Dies ist natürlich gewöhnlicherweise nicht der Fall für einen Großteil der Attacken, aber es zeigt dennoch auf, dass ein entschlossener Angreifer eine gute Chance hat diesen ersten Filter zu umgehen.

Das Modell der Attacke

Wie also sieht solch eine simulierte Attacke aus der Perspektive des Benutzers aus? Bislang haben wir über 15 Kampagnen durchgeführt, aber wir haben zwei ausgewählt, durch die wir Sie heute führen möchten – von denen jede mit einem anderen Schwierigkeitsgrad im Hinterkopf gestaltet wurde.

Sicherheitswarnung

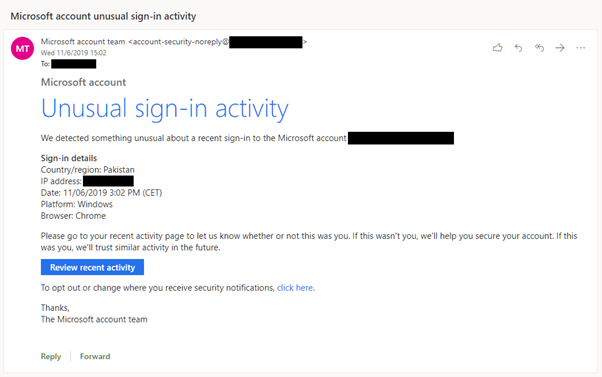

Am unteren Rand des Schwierigkeitsspektrums begegnen wir gefälschten automatischen Servicemeldungen. Die meisten Trainingsmaterialien zur Informationssicherheit warnen uns vor diesen und Nutzer sind mit erheblich größerer Wahrscheinlichkeit dazu in der Lage diese als verdächtig einzustufen. Wir nahmen die von Microsoft nach fehlgeschlagenen Anmeldeversuchen gesendete Sicherheitswarnung und änderten einige der Details, damit diese für unseren Verwendungszweck passten:

Derartige Meldungen stellen eine gängige Angriffsform dar. Ein scharfer Beobachter bemerkt womöglich, dass diese Nachricht für Microsoft-Konten – und nicht für Azure-Active-Directory-Konten – gedacht ist und dass die Domäne, von der die E-Mail gesendet wurde (im Bild oben unkenntlich gemacht), nicht zu den von Microsoft kontrollierten Domänen gehört. Abgesehen davon sieht die E-Mail genau wie das Original aus – was daran liegt, dass das zugrundeliegende HTML genau dasselbe ist und nur die Links ausgetauscht wurden, um den Traffic auf unsere spezielle Zielseite umzuleiten.

Falls es dem Nutzer nicht auffällt, dass etwas nicht in Ordnung ist, und er auf den Überprüfen Sie die letzten Aktivitäten-Button oder den unteren Hier klicken-Link klickt, wird ein stellvertretender Klon der Microsoft-Anmeldeseite angezeigt werden, der die Gelegenheit nutzen wird, um die Anmeldedaten abzufangen. Hier können Sie sehen, wie das aussieht:

Die Aufforderung zur Anmeldung verlangt vom Benutzer, dass er seine E-Mail-Adresse und das dazugehörige Passwort eingibt, was die Zwei-Faktor-Verifizierung und eine Genehmigungsanfrage auf dem Gerät des Nutzers auslöst. Dies lässt sich nicht von der echten Aufforderung zur Anmeldung unterscheiden.

Nach einer erfolgreichen Anmeldung wird der Nutzer zu einer allgemeinen Kontoverwaltungsseite weitergeleitet, die sich auf dem echten Microsoft-Portal befindet. Das Portal hat wenig mit der versprochenen Seite der letzten Aktivitäten zu tun, weshalb Nutzer, die bis zu dieser Stelle vorgedrungen sind, nun noch einmal die Chance haben zu erkennen, dass es sich um eine Attacke handelt und sie diese melden sollten.

Impfung

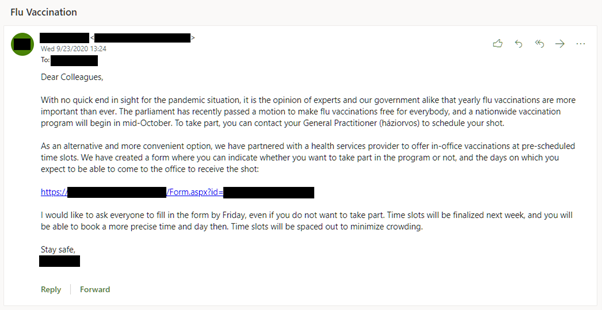

Ein noch raffinierterer Angreifer wird möglicherweise ein bestimmtes Unternehmen recherchieren und zu seiner Zielscheibe machen. Die von uns veranstaltete Impfungskampagne sollte eine derartige Attacke simulieren, wenn auch eine, die sich als von einem vertrauenswürdigen Kollegen gesendete interne Bekanntgabe tarnte.

Wir wählten den Sender aus, indem wir uns die meisten Treffer für Tresorit auf LinkedIn ansahen und einen Mitarbeiter aussuchten, der – basierend auf dessen angegebener Position – diese E-Mail mit größter Wahrscheinlichkeit senden würde. Anschließend fälschten wir eine E-Mail-Adresse im Vorname.Nachname -Stil unter Verwendung einer Domäne, die auf den ersten Blick für Tresorit gehalten werden könnte, und unterschrieben die Nachricht mit dem Vornamen. Der Inhalt der E-Mail basierte auf aktuellen Ereignissen und war in keiner Weise firmenspezifisch. Die E-Mail war auf Englisch verfasst, aber wir fügten die ungarische Übersetzung für „Allgemeinmedizinier“ hinzu, um zusätzliches Vertrauen in deren Inhalt aufzubauen. All dies hätte von einem entschlossenen Angreifer nach nur wenigen Minuten Recherche gemacht werden können.

Die E-Mail war reiner Text, ohne Formattierung oder irgendwelche HTML-Inhalte. Der einzige enthaltene Link war der, der zu unserer Zielseite führte – welche eine gefälschte Microsoft-Anmeldeseite anzeigte. Schauen Sie sich an, wie dies in der Praxis aussah:

Beachten Sie die kurze Ladeanimation vor der Weiterleitung, die andeutet, dass es sich hier um eine Microsoft-Formularseite handelt. Das Feld für die E-Mail-Adresse des Nutzers wird automatisch ausgefüllt und der Benutzer wird dazu aufgefordert das Passwort unverzüglich einzugeben. Nach einer erfolgreichen Anmeldung wird der Nutzer zu einem echten Formular ohne eine zusätzliche Login-Aufforderung zur Verifizierung weitergeleitet. Die meisten Benutzer, die an diesem Punkt angelangt sind, machen weiter wie bisher und sind sich völlig unbewusst darüber, dass ihre Anmeldedaten kompromittiert worden sind.

Nach dem Test

Trotz einiger anfänglicher Beschwerden sind diese Tests nun zu einem regulären Bestandteil unseres Unternehmensalltags und sogar zu einer Unterhaltungsquelle für einige Mitarbeiter geworden. Der Schlüssel zu diesem Effekt lag in der Kommunikation. Wir machten nach jedem Test Bekanntgaben, die den Phishing-Test bestätigten und die verschiedenen Wege aufzeigten, auf die eine E-Mail als Phishing-Versuch erkannt hätte werden können. Wir haben niemals einzelne Mitarbeiter, die den Test nicht bestanden hatten, gemaßregelt oder ein Exempel an ihnen statuiert, auch wenn wir manchmal von ihnen verlangten, dass sie zusätzliches Training absolvierten oder Passwörter änderten.

Die Testergebnisse wurden nicht veröffentlicht und die Daten hatten keinerlei Einfluss auf die Vergütung oder Leistungsbeurteilungen der Mitarbeiter. Wir sind der Überzeugung, dass es unsere Pflicht ist, unsere Mitarbeiter für das Erkennen derartiger Attacken zu rüsten und technische Gegenmaßnahmen einzuführen, die uns alle schützen – ein nicht bestandener Test ist ein kollektives Versagen und eine Erinnerung daran, dass wir stets wachsam sein müssen.

Schlussfolgerungen

In Bezug auf die Ergebnisse konnten wir die folgenden Schlussfolgerungen aus den uns zur Verfügung stehenden Daten ziehen:

- Mit der Zeit verbesserten sich die Ergebnisse für unser Unternehmen. In einem Quartal, in dem wir den firmenweiten Test versäumten (da wir stattdessen einen gezielten Test für hochwertige Ziele auswählten), gab es einen messbaren Rückschlag bezüglich der Durchfallrate, was uns noch einmal bestätigte, dass regelmäßige Auffrischungen einen positiven Effekt haben.

- Leichtere Kampagnen (wie die oben demonstrierte Vorlage für die Sicherheitswarnung) hatten eine sehr geringe Durchfallrate, die sich im Laufe der Zeit zu nahezu Null entwickelte.

- Die Durchfallraten variierten stark von Abteilung zu Abteilung. Software-Entwickler und andere technische Mitarbeiter schnitten maßgeblich besser ab, waren aber keineswegs immun.

Natürlich liegt noch ein langer Weg vor uns und wir sind stets darum bemüht unsere Ergebnisse zu verbessern. Trotzdem betrachten wir diese Tests als ein wertvolles Tool dafür das Bewusstsein für Phishing-Attacken zu stärken und als eine großartige Ergänzung zu unseren bereits vorhandenen technischen Trainingsmaterialien und -maßnahmen.