Wir stellen vor: Effektive Tresorit-Tools für IT-Admins

Die unerlässliche Arbeit von IT-Administratoren ist das Herzstück der digitalen Verteidigungsstrategie eines jeden Unternehmens.

Aber um die Herausforderungen in Sachen Cybersicherheit wahrhaft in Angriff zu nehmen, benötigen IT-Experten Unterstützung in Form der für diese Aufgabe geeigneten Tools – egal, ob es sich dabei um auf den Bedürfnissen individueller Projekte basierende Zugangsberechtigungen, eindeutigere Metriken oder einfaches Gerätemanagement handelt.

Hier bei Tresorit designen wir unsere Ende-zu-Ende-verschlüsselten Produkte in Übereinstimmung mit strengen Zero-Knowledge-Prinzipien. Aber wir priorisieren auch Funktionen, die IT-Admins präzise und effiziente Kontrolle über Nutzer- und Dateiaktivitäten an die Hand geben.

In diesem Artikel werden wir einige unserer wichtigsten Angebote für Admins beleuchten und außerdem mit bereits existierenden Tresorit-Kunden darüber sprechen, wie all diese Lösungen in alltäglichen Situationen in Büros rund um die Welt Einsatz finden.

Nutzerverwaltung leicht gemacht

Tresorits Admin-Center-Konsole bietet einen Überblick über alle Vorgänge in der Firmenlizenz und erleichtert den Administratoren die Nutzerverwaltung.

Sie ist auch der Ort, an dem Unternehmen ihre Tresorit-Reise mit dem Onboarding neuer Mitarbeiter beginnen.

Admins können einzelne Nutzer via E-Mail dazu einladen, Tresorit beizutreten, oder unser Tool fürs Domainmanagement verwenden, um Besitzansprüche an einer Domain geltend zu machen und Mitarbeiter automatisch in die Tresorit-Lizenz eines Unternehmens aufzunehmen.

Nutzer können dann in unterschiedliche Gruppen unterteilt und Richtlinien und Zugangsberechtigungen geschlossen zugewiesen werden. Dies gestattet den Administratoren sicherzustellen, dass die Endnutzer nicht gegen interne Datenschutzbestimmungen verstoßen, und erleichtert ihnen gleichzeitig, diese Regeln einzuhalten.

Darüber hinaus können Nutzergruppen verschiedenen Datenresidenzoptionen zugewiesen werden, um regionale Compliance-Auflagen zu erfüllen. Tresorit bietet 12 solcher Datenresidenzoptionen: Brasilien, Kanada, Frankreich, Deutschland, Irland, die Niederlande, Singapur, die Schweiz, VAE, Großbritannien und zwei US-Standorte.

Diese Tools geben Tresorit-Kunden wie Trade Republic die Zuversicht, sensible Dateien mit Tresorit zu teilen und zu speichern, mit der Gewissheit, dass sie das Prinzip der minimalen Rechtevergabe geltend machen können.

Das Unternehmen nutzt Tresorit zur Speicherung aller Dokumente, die zusätzliche Datenschutzanforderungen haben – von personenbezogenen Informationen über Finanzdaten bis hin zu Kundenbeschwerden.

„Was bestimmte Themen und die Handhabung personenbezogener Daten betrifft, benötigen wir eine zusätzliche Sicherheitsebene. Wir erzielen dies mit Tresorit“, sagt Raza Perez, Strategic Operations Lead bei Trade Republic.

Auch beim Offboarding von Nutzern gibt Tresorit Admins Hilfestellung. Mit der Fernlöschfunktion können Daten direkt über das Admin-Center von Nutzergeräten entfernt werden, was das Risiko einer Datenschutzverletzung verringert, wenn Firmenhardware von scheidenden Mitarbeitern nicht ans Unternehmen zurückgegeben wird. Außerdem kann der Zugriff auf Tresorit für einzelne Geräte gänzlich gesperrt werden, was für Unternehmen dann hilfreich sein kann, wenn ein Gerät verloren geht oder gestohlen wird.

Währenddessen gestattet das Ordnerübernahme-Feature Admins, das Eigentum von Ordnern von einem Nutzer auf einen anderen zu übertragen. So verlieren Sie niemals die vollständige Kontrolle über Ihre Firmendaten.

Kontrolle über Nutzer- und Dateiaktivitäten via Richtlinien und Berichte

Gute Sicherheit muss durchgängig sein. Sobald Mitarbeiter über den Onboarding-Prozess ins Unternehmen eingegliedert wurden, wird das Tresorit-Admin-Center zu einer Drehscheibe, über die IT-Admins aktuelle Aktivitäten im Blick behalten können.

Mit Tresorit können Admins allgemeine Richtlinien anpassen und so effektiv kontrollieren, auf welche Weise Nutzer mit Daten interagieren. So kann beispielsweise die lokale Synchronisation eingeschränkt werden, um zu verhindern, dass Daten auf den persönlichen Geräten von Nutzern gespeichert werden; ausschließlich die Erstellung verschlüsselter Ordner gestattet werden oder die dauerhafte Löschung von Firmendateien deaktiviert werden.

Damit geschäftskritische Dokumente besser geschützt werden können, können Admins Einschränkungen für ausgewählte Nutzergruppen festlegen und definieren, welche Betriebssysteme oder mobile Plattformen diese zum Zugriff auf Tresorit verwenden dürfen.

Diese im Hintergrund ablaufenden Prozesse ermöglichen IT-Admins, die Verteilung von Daten genauestens zu kontrollieren, ohne dass sich dies auf die primäre Benutzeroberfläche auswirkt. Für Unternehmen wie dem Tresorit-Kunden NotCo, eine auf künstliche Intelligenz gestützte Lebensmitteltechnologiefirma, bedeutet dies, dass die Mitarbeiter mit Dokumenten schnell und effizient arbeiten und gleichzeitig das Risiko eindämmen können, dass sensible F&E-Dateien in die falschen Hände geraten.

„Wir benötigten eine Lösung, die uns ein schnelles und tägliches Speichern, Hochladen, Bearbeiten, erneutes Hochladen und Teilen von geschäftskritischen Informationen ermöglichen würde, ohne dabei jemals die Sicherheit aufs Spiel zu setzen. Tresorit konnte diese Brücke schlagen“, erklärt Wissenschaftlerin Julia Berning im Gespräch mit Tresorit. „Und darüber hinaus gehen Dateien nicht länger auf den lokalen Festplatten von Mitarbeitern verloren.“

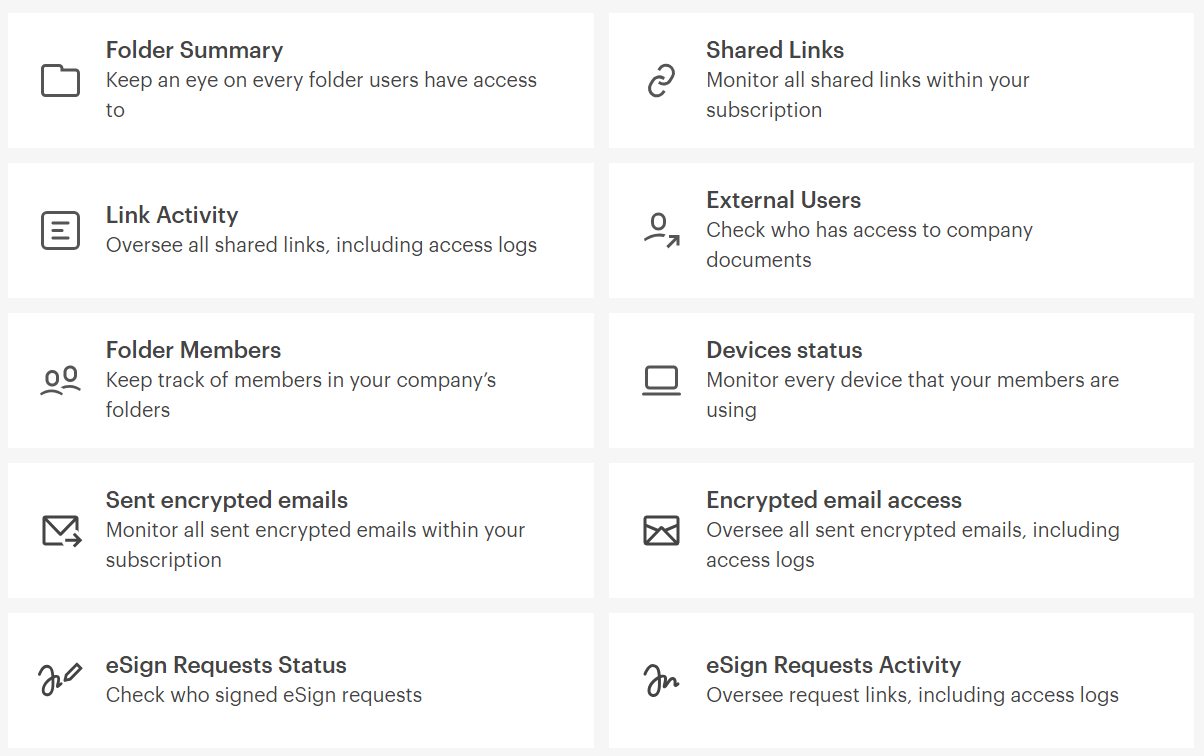

Zudem bietet das Admin-Center IT-Teams einen einfachen Überblick über die wichtigsten Statistiken zu Nutzeraktivitäten (und kann bei Bedarf mit SIEM-Tools wie Microsoft Sentinel integriert werden).

Verschiedene Berichte geben ebenfalls Einblicke in eine Vielzahl von Datensätzen – einschließlich einer Liste aller geteilten Links und Dateien; Informationen zu den Personen, die auf geteilte Inhalte Zugriff genommen haben, und Einzelheiten zum Standort und Zeitpunkt des Zugriffs.

Sichere externe Zusammenarbeit

Selbstverständlich sollte Ihnen Datensicherheit nicht nur in Bezug auf intern verwaltete Firmendaten am Herzen liegen. Wie können Unternehmen die Kontrolle über ihre Daten behalten, sobald diese die Firmeninfrastruktur verlassen haben?

Moderne Unternehmen müssen als Glied in umfassenderen Lieferketten mit globalen Partnern zusammenarbeiten. Aber der Informationsaustausch mit externen Partnern sticht in ein Wespennest neuer Sicherheitsrisiken. Sie mögen den Cyberabwehrmechanismen Ihres eigenen Unternehmens trauen – aber wie steht es um die Ihrer Zulieferer?

Tresorit ist der festen Überzeugung, dass bessere Zusammenarbeit nicht auf Kosten von Cybersicherheit erfolgen sollte. Wenn Unternehmen Dateien in Tresorits Workspace teilen oder speichern, genießen sie alle Vorteile unserer branchenführenden Ende-zu-Ende-Verschlüsselung. Diese stellt sicher, dass niemand mit Ausnahme des von Ihnen vorgesehenen Empfängers Ihre Dateien lesen kann – nicht einmal Tresorit selbst.

Sobald sie gesichert wurden, können diese Dokumente dann an externe Partner mittels Links zum Teilen verteilt werden, die eine sicherere Alternative zu E-Mail-Anhängen sind.

IT-Admins können das Branding der Plattform und der Downloadseite des geteilten Links benutzerdefiniert anpassen, um Ihre Marke widerzuspiegeln und das Vertrauen zu stärken. Mithilfe unseres neuesten Features können sie außerdem eine Domain einrichten und die URLs geteilter Links benutzerdefiniert anpassen: eine zusätzliche Rückversicherung für ähnlich sicherheitsbewusste Geschäftspartner, an die Sie möglicherweise Ihre Dateien senden. Das neue Format sorgt auch dafür, dass Links zum Teilen sich gegenüber Firewalls behaupten können, und wurde geschaffen, um Ihren Online-Geschäftsaktivitäten einen Hauch Professionalität zu verleihen.

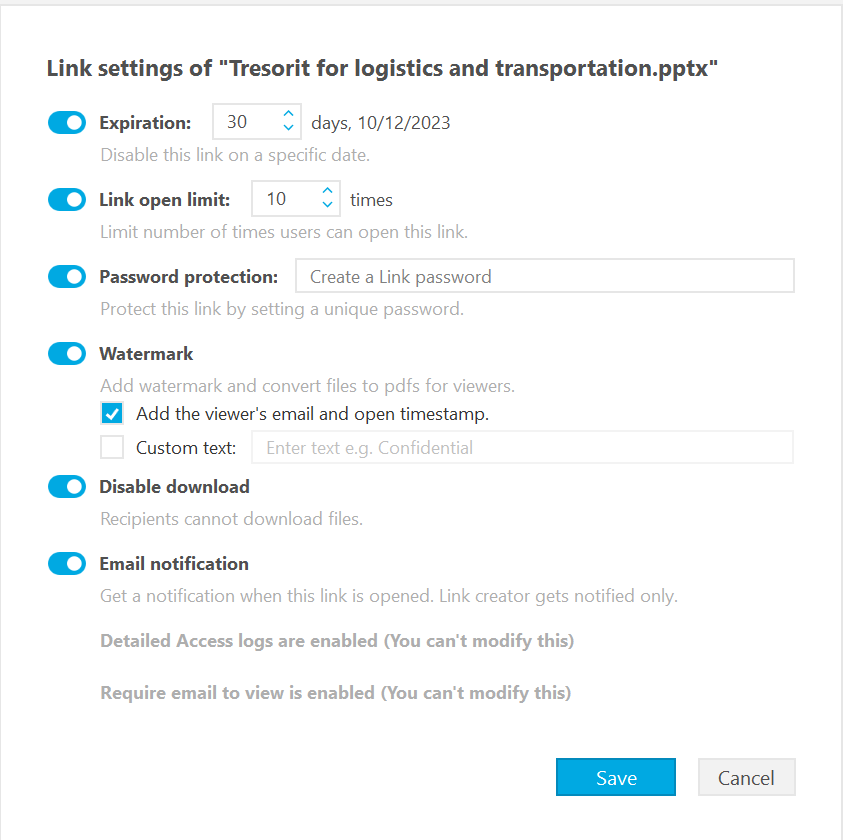

Geteilte Links können ebenfalls zusätzliche Sicherheitsmaßnahmen beinhalten, wie Passwortschutz, Ablaufdatum oder Öffnungsbeschränkungen. Darüber hinaus bieten sie anpassbare Wasserzeichen für Ihre Dokumente und das Recht, den Zugriff für Nutzer bei Bedarf einfach vollständig zu sperren. Das bedeutet, dass selbst wenn Sie Daten außerhalb Ihrer Infrastruktur teilen, diese nicht außerhalb Ihrer Kontrolle geteilt werden. Zudem ist es möglich, Downloads zu deaktivieren und somit den Empfängern einzig und allein die Ansicht des geteilten Dokuments zu gestatten.

Die Fertigungsgruppe Viessmann nutzte Tresorit, um klare Zugriffsrechte und Verantwortlichkeiten festzulegen, die ihren Datenaustausch mit Drittanbietern regeln – insbesondere bei der Handhabung sensibler F&E-Dateien.

„Verständlicherweise waren unsere Fachabteilungen Forschung & Entwicklung und Einkauf äußerst verhalten, wenn es um die Zusammenarbeit mit externen Partnern, Lieferanten und internen Mitarbeitern ging“, erklärt Felix Nolte, Solution Manager Workspace bei Viessmann IT Service GmbH.

„Seit der Einführung von Tresorit werden unsere vertraulichen Dokumente ausschließlich über Tresorit ausgetauscht – und somit ist unsere Zusammenarbeit mit allen involvierten Partnern sicherer, kontrollierter und reibungsloser geworden.“

Aber Zusammenarbeit besteht nicht nur darin, Dateien an externe Partner zu senden – es gilt, sie auch zu empfangen. Tresorits Dateianforderungsfunktion gibt IT-Administratoren die Kontrolle zurück an die Hand. Externe Partner können Links nutzen, um Dokumente direkt in einen sicheren und ausschließlich für diesen Zweck bestimmten Ordner hochzuladen. Empfänger können die Dateien ansehen, bevor sie sie annehmen, und die Dokumente direkt in die Tresorit-Cloud hochladen.

Sie haben es von uns und unseren Kunden gehört – aber Sie sind sich weiterhin unsicher, ob Tresorit für Sie Sinn macht? Unser Team ist allzeit bereit, Ihre möglichen Fragen zu beantworten, von spezifischeren Punkten zum Thema Schlüsselrotation bis hin zu den Grundlagen in Bezug auf System und Nutzerfreundlichkeit.

Alternativ dazu können Sie unsere IT-Admin-Tools einfach selbst in Tresorit ausprobieren – mit unserem kostenlosen Testzeitraum.

Halten Sie Ihre Augen nach Teil 2 dieses Artikels offen, in dem wir die Vorteile für Endnutzer unter die Lupe nehmen werden.